Fido2 használata Azure bejelentkezéshez

Sorra jelennek meg a különböző cikkek azzal kapcsolatban, hogy a felhasználónév/jelszó párost el kellene engednünk. Tisztelet a kivételnek, de a legtöbben újra és újra felhasználják a korábbi jelszavaikat, könnyen kitalálható vagy valami általános sémát használnak a jelszavaik megadásakor. Húztunk rá plusz réteget persze az MFA-val, hogy nehezítsük az illetéktelen hozzáférést, de a kifárasztásos megoldások az alkalmazások esetén vagy az SMS eltérítéses és egyéb megoldások miatt azért szükség lenne valami alternatív megoldásra is.

Az egyik ilyen lehetőség a Fido2 használata, amely birtoklásos alapokra viszi át a biztonságot. Sok gyártó, többek között a Microsoft is támogatja a Fido2-t. Ebben a Blogban azt szeretném bemutatni, hogy hogyan lehet engedélyezni, majd alkalmazni ezt a bejelentkezési formát AzureAD-ban.

Röviden Fido2

Nincs jelszó, csak egy kis pendrive méretű eszköz, amely tanúsítvány alapokon működik, de fizikailag úgy lett kialakítva, hogy a fő kulcsot nem tudjuk kiszedni (vagyis menteni se lehet ezt a részét az eszköznek). Esetemben egy yubico-t fogok használni, amelynél épp akció volt a cloudflare-el közösen, szóval még olcsón be is volt szerezhető.

A használata nagyon egyszerű lesz, amikor éppen szeretnék vele bejelentkezni, akkor eszközkiválasztás után, fizikailag meg kell érintenem a csatlakoztatott eszközt és már be is jelentkeztem. Részletesebben erről később ;)

Előfeltételek

- Elérhető tenant

- Magas jogosultság AzureAD-ban (pl.: Global Administrator)

- Maga az eszköz, ami a Microsoft által is támogatott listán fent van

Azure

Kombinált regisztráció

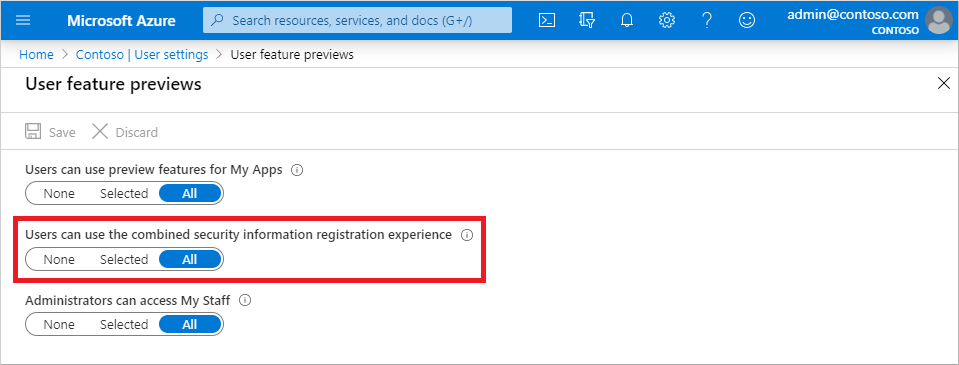

Ez a szolgáltatás az újonnan létrejövő tenant-ok esetén már be van kapcsolva, a régebbi tenant-ok esetén pedig már elkezdték bekapcsolni automatikusan. Ha ez az érintett tenant-ban hiányozna, akkor így lehet bekapcsolni:

Nyissuk meg a https://portal.azure.com-t

Azure Active Directory > User settings > Manage user feature settings

majd engedélyezzük:

forrás:https://learn.microsoft.com/en-us/azure/active-directory/authentication/media/howto-registration-mfa-sspr-combined/enable-the-combined-security-info.png

forrás:https://learn.microsoft.com/en-us/azure/active-directory/authentication/media/howto-registration-mfa-sspr-combined/enable-the-combined-security-info.png

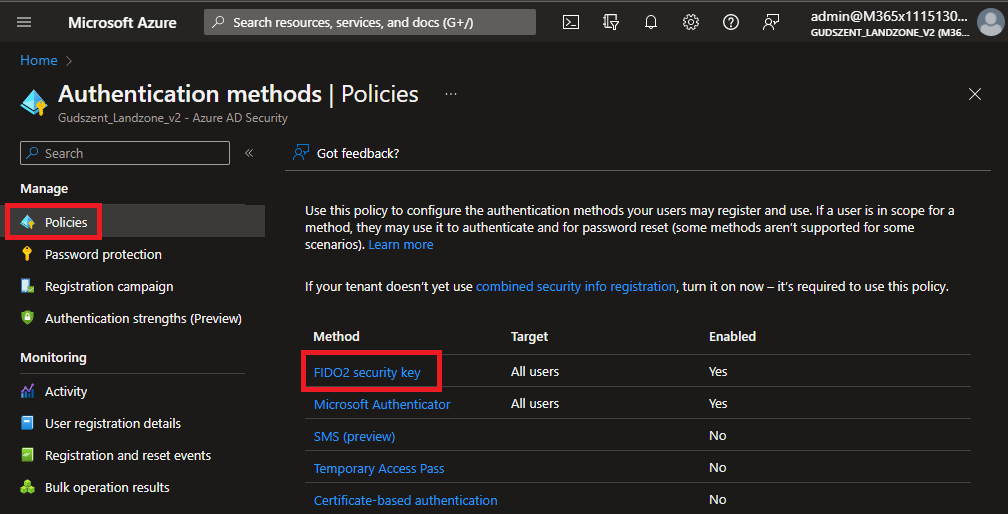

Fido2 engedélyezése

Nyissuk meg a https://portal.azure.com-t

Azure Active Directory > Security > Authentication methods > Authentication method policy

Itt válasszuk ki a Fido2-t, majd engedélyezzük minden felhasználó számára

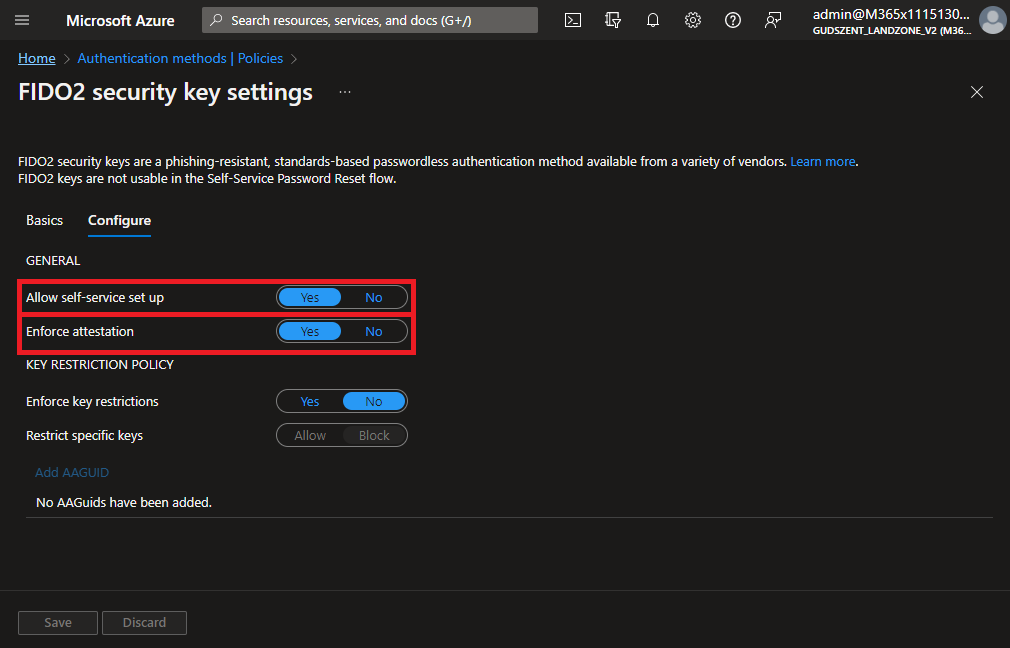

Confugre fül alatt található beállításokat hagyjuk alapértelmezetten, ami nálam most így néz ki

Allow self-service set up

A felhasználó magának beállíthatja a kulcsot (e nélkül messze nem jutunk…)

Enforce attestation

FIDO security key metadata alapján ellenőrzi az eszközt a FIDO Alliance Metadata Service-on, illetve a Microsoft bevizsgálja.

Enforce key restrictions

Amennyiben csak bizonyos eszközöket akarunk elfogadni, azok listáját itt határozhatjuk meg.

Kulcs regisztrálása

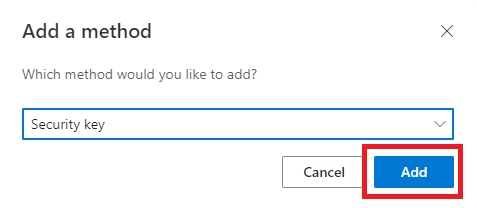

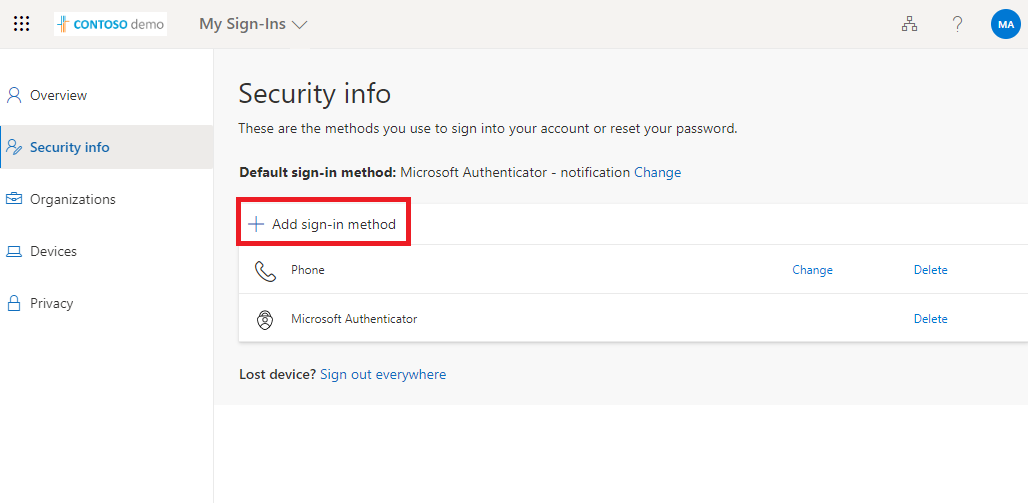

Nyissuk meg a https://myprofile.microsoft.com

Válasszuk ki a Security Info-t.

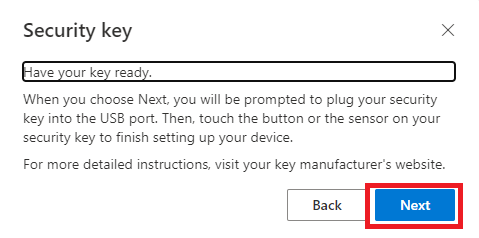

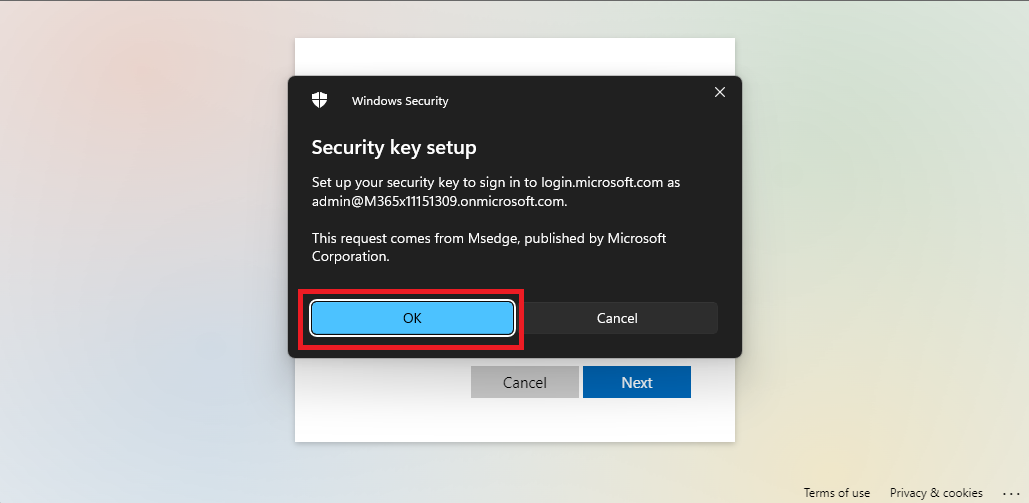

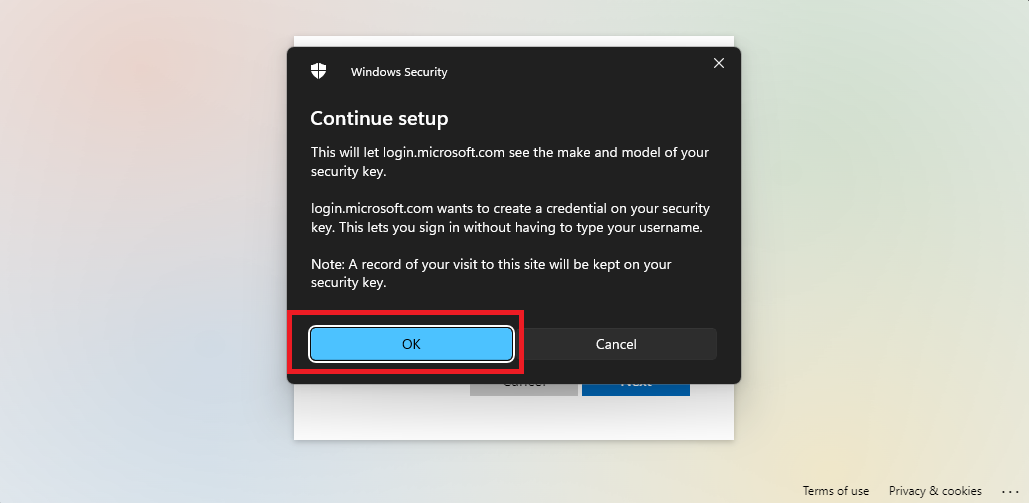

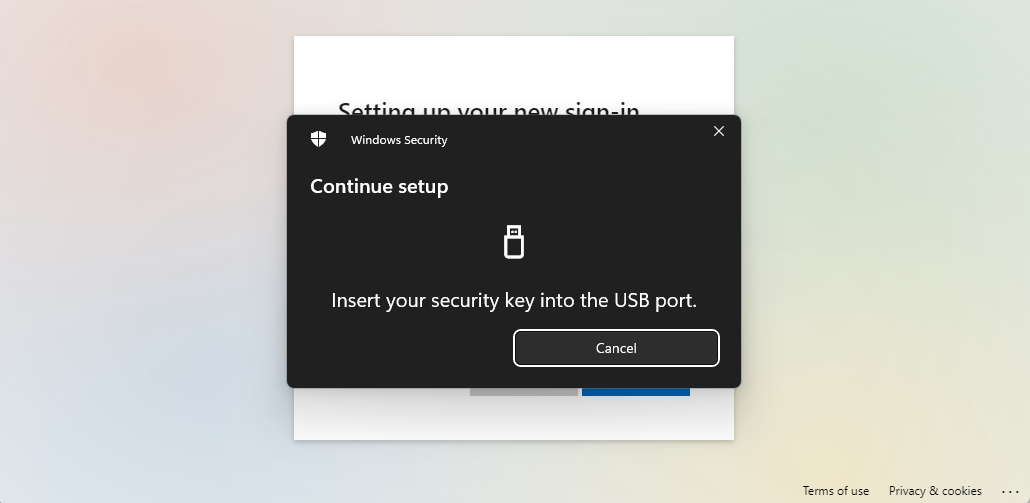

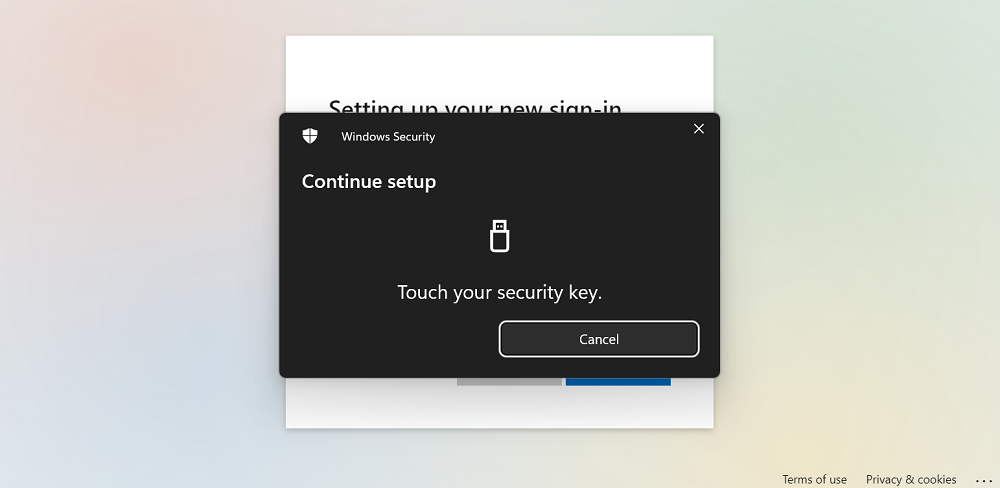

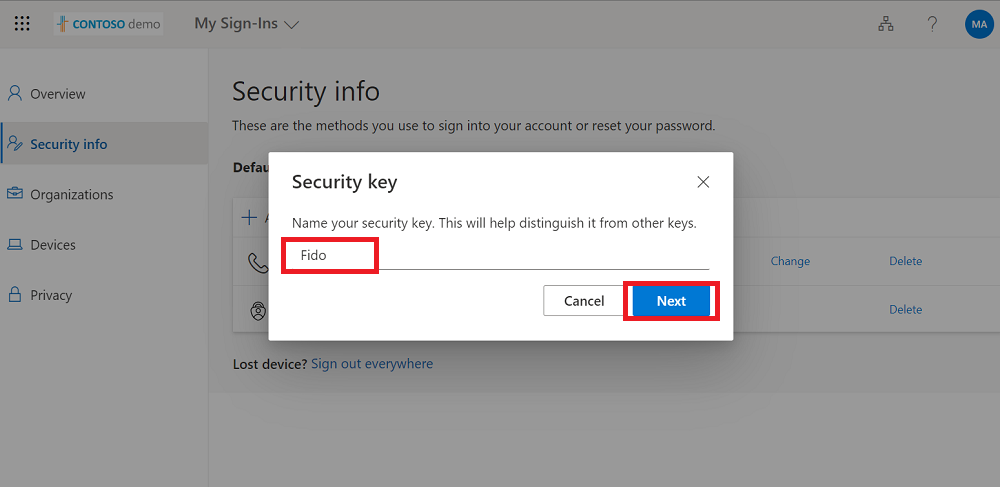

Adjuk hozzá az új kedvencünket, a képek alapján menjünk végig a hozzáadáson

Ha még nem volt MFA, úgy azt kérni fogja tenni

Ha még nem volt MFA, úgy azt kérni fogja tenni

Az Én esetemben a kulcs megköveteli, hogy bejelentkezésnél meg kell érinteni, hogy valóban akarjuk használni az eszközt.

És már el is készült, látható új bejelentkezési módunk

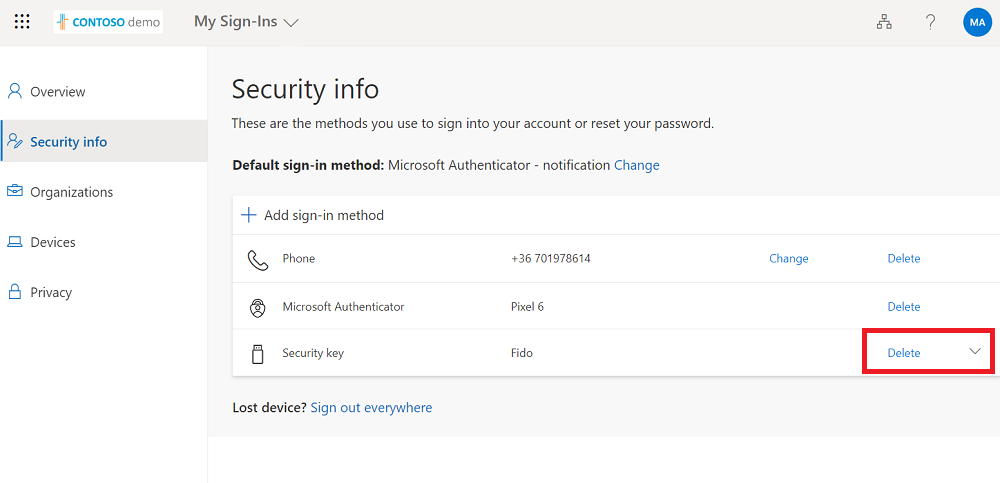

Kulcs törlése

A Security info-k alatt minden regisztrált “eszköznél” ott a delete gomb:

Bejelentkezés

A már regisztrált kulcsunknak nincs sok értelme, ha csak nem használjuk a bejelentkezés során. Szerencsére nincs túlságosan elrejtve a használata.

Amikor szeretnénk bejelentkezni, megjelenik a szokásos felület és válasszuk ki az egyéb lehetőségeket.

Válasszuk ki a kulccsal történő bejelentkezést.

Helyezzük be a kulcsot, ha még nincs bent a gépben.

Majd, ha több felhasználó is van csatlakoztatva ugyanahhoz a kulcshoz, akkor válasszuk ki a használni kívánt felhasználót.

PowerShell

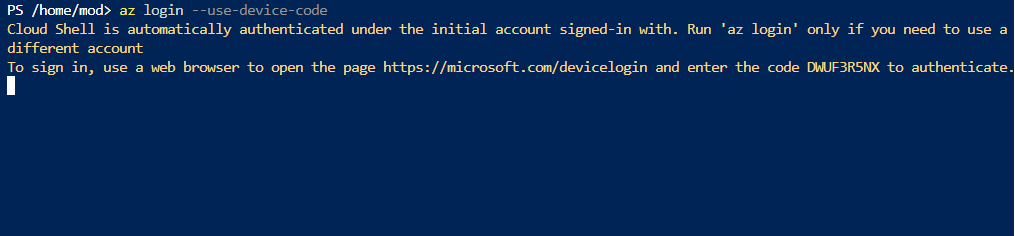

Azure CLI vagy Azure powershell modul használata estén használhatunk modern auth-ot, amikor is a login kezdeményez egy böngésző nyitást és ott kell bejelentkezni, vagy használjunk device login-t. Részemről a device login-t preferálom, így azt mutatom be…

1

2

3

4

5

## AzureCLI

az login --use-device-code

1

2

3

4

5

## Azure Powershell

Connect-AzAccount –useDeviceAuthentication

Ezután csak az utasításokat kell követnünk, amit feldob nekünk a CLI (kb. ugyanaz mind a két esetben)

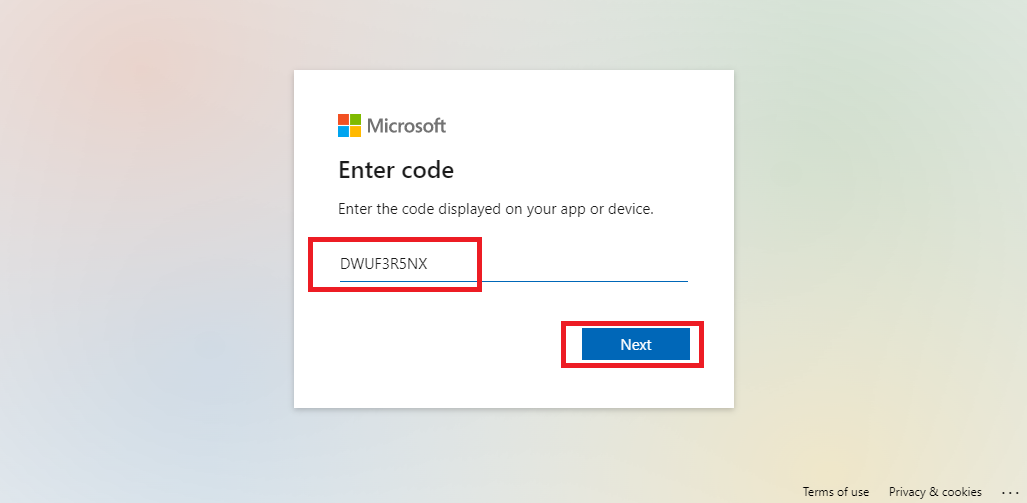

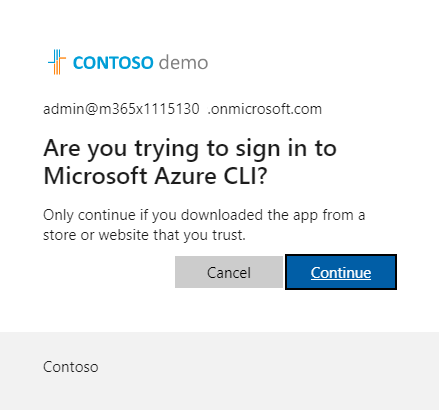

Tehát nyissuk meg a https://microsoft.com/devicelogin és írjuk be azt a kódot, amit épp kiír nekünk. A feldobott kód értelemszerűen csak egyszeri kód és minden kapcsolódáskor mást fog megadni.

Szóval nyissuk meg az oldalt és írjuk be a kódot, amit írt nekünk.

Válasszuk ki azt a felhasználónkat, akinek a nevében szeretnénk belépni a CLI-ba.

És már vissza is kaptuk a CLI oldalon a promt-ot és kezdődhet a munka.