Azure Virtual Desktop Private link-en keresztül

Azure Virtual Desktop kialakításánál az egyik legfájóbb pont a hálózat megfelelő kialakítása. Azure Firewall-al egyszerűbb megoldani, de ha egyéb gyártótól választunk tűzfalat vagy a képbe hozunk egy proxy-t is, akkor kezdődnek a gondok. Microsoft a Private Link megoldásával segít a problémán. Nem mindent oldottak meg, de a legfontosabbat igen.

| Address | Outbound TCP port | Purpose | Service tag |

|---|---|---|---|

| login.microsoftonline.com | 443 | Authentication to Microsoft Online Services | |

| *.wvd.microsoft.com | 443 | Service traffic | WindowsVirtualDesktop |

| *.prod.warm.ingest.monitor.core.windows.net | 443 | Agent traffic | AzureMonitor |

| catalogartifact.azureedge.net | 443 | Azure Marketplace | AzureFrontDoor.Frontend |

| gcs.prod.monitoring.core.windows.net | 443 | Agent traffic | AzureCloud |

| kms.core.windows.net | 1688 | Windows activation | Internet |

| azkms.core.windows.net | 1688 | Windows activation | Internet |

| mrsglobalsteus2prod.blob.core.windows.net | 443 | Agent and side-by-side (SXS) stack updates | AzureCloud |

| wvdportalstorageblob.blob.core.windows.net | 443 | Azure portal support | AzureCloud |

| 169.254.169.254 | 80 | Azure Instance Metadata service endpoint | N/A |

| 168.63.129.16 | 80 | Session host health monitoring | N/A |

| oneocsp.microsoft.com | 80 | Certificates | N/A |

| “www.microsoft.com” | 80 | Certificates | N/A |

| login.windows.net | 443 | Sign in to Microsoft Online Services and Microsoft 365 | |

| *.events.data.microsoft.com | 443 | Telemetry Service | |

| “www.msftconnecttest.com” | 443 | Detects if the session host is connected to the internet | |

| *.prod.do.dsp.mp.microsoft.com | 443 | Windows Update | |

| *.sfx.ms | 443 | Updates for OneDrive client software | |

| *.digicert.com | 443 | Certificate revocation check | |

| *.azure-dns.com | 443 | Azure DNS resolution | |

| *.azure-dns.net | 443 | Azure DNS resolution |

Ebből a listából a *.wvd.microsoft.com ot tudjuk megoldani ezen szolgáltatással. A többihez továbbra is szükség van a tűzfalra, de a fő kommunikáció ezen keresztül történik.

Private Link létrehozása

A Private Link létrehozása egyszerű. A Virtual Network-ben létrehozunk egy Private Link Service-t, majd a Virtual Network-ben létrehozunk egy Private Endpoint-et. A kettőt összekötjük és kész is vagyunk. Forrás itt található: https://learn.microsoft.com/en-gb/azure/virtual-desktop/private-link-setup?tabs=portal%2Cportal-2

Előfeltételek

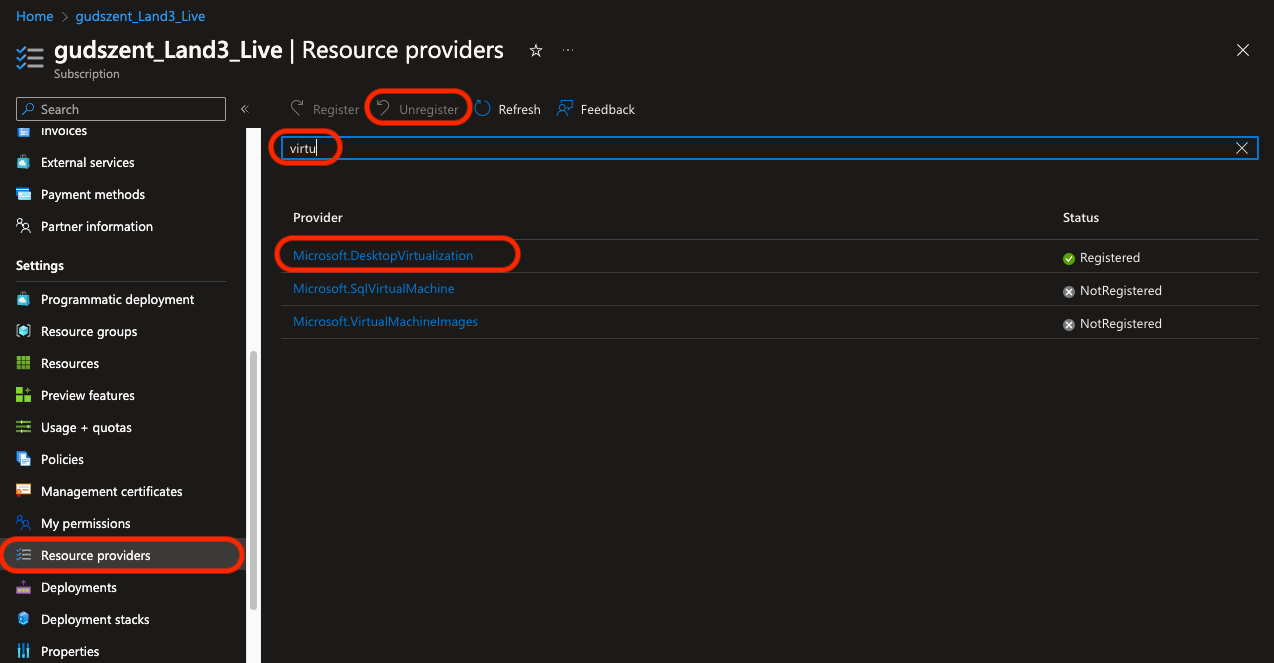

Kettő provider aktiválására van szükségünk. Az egyik a Microsoft.DesktopVirtualization és a Azure Virtual Desktop Private Link-et

Újra kell regisztrálni a Microsoft.DesktopVirtualization-t, hogy a Private Link-et is aktiválja.

Majd a Preview-ban a Private Link-et is aktiváljuk. (Itt nem mindig jelenik meg a Private Link, de enélkül lehetőségünk sincs a létrehozására.)

Amennyiben sikeresen aktiválódott a két provider, aktiválódik a létrehozás gombja is. Ezzel létrehozhatjuk a Private Link Service-t.

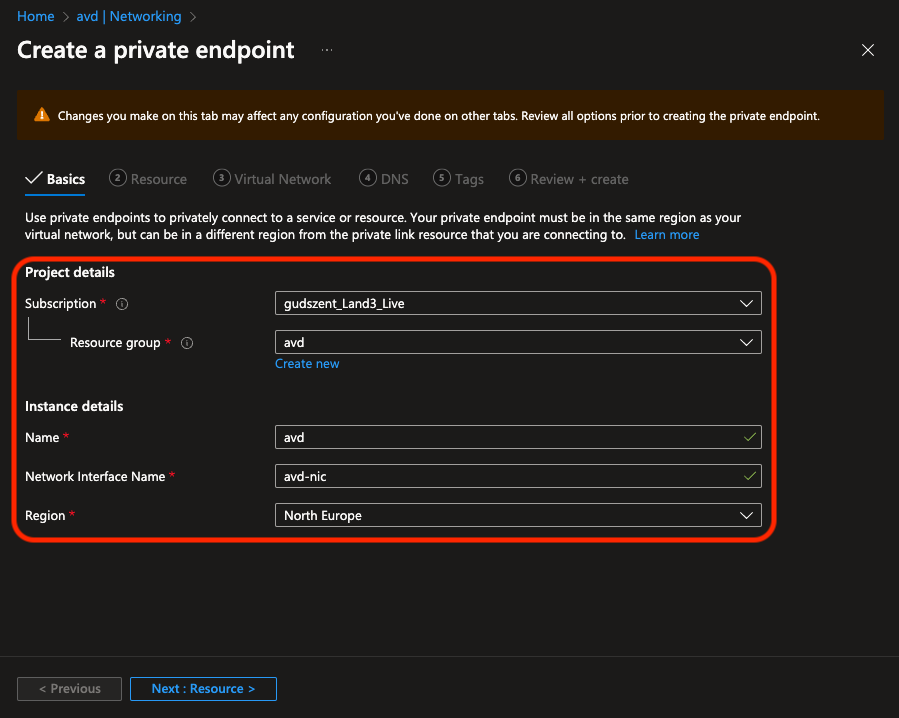

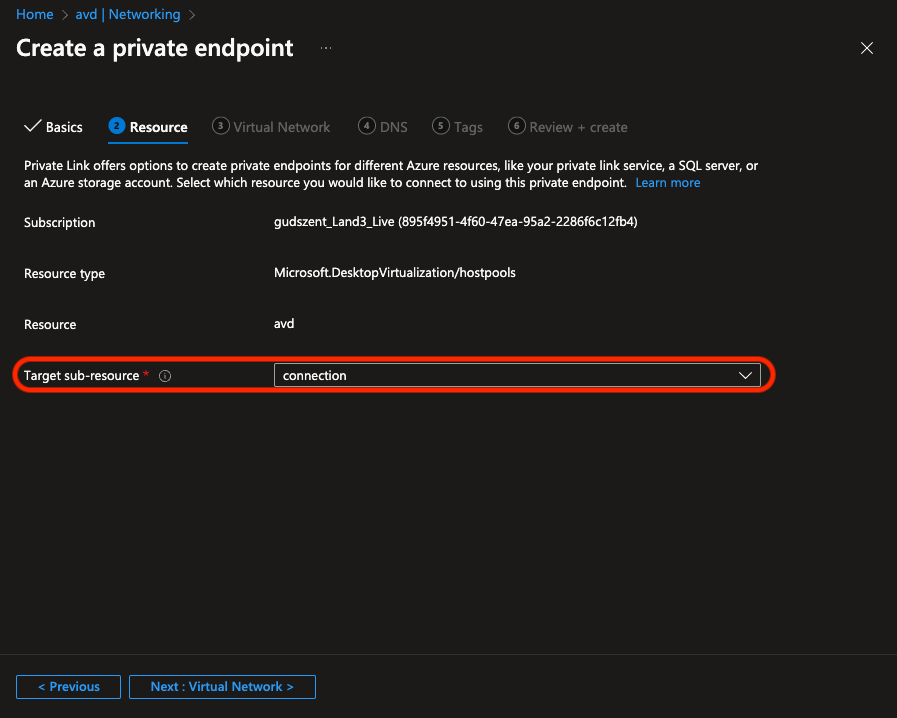

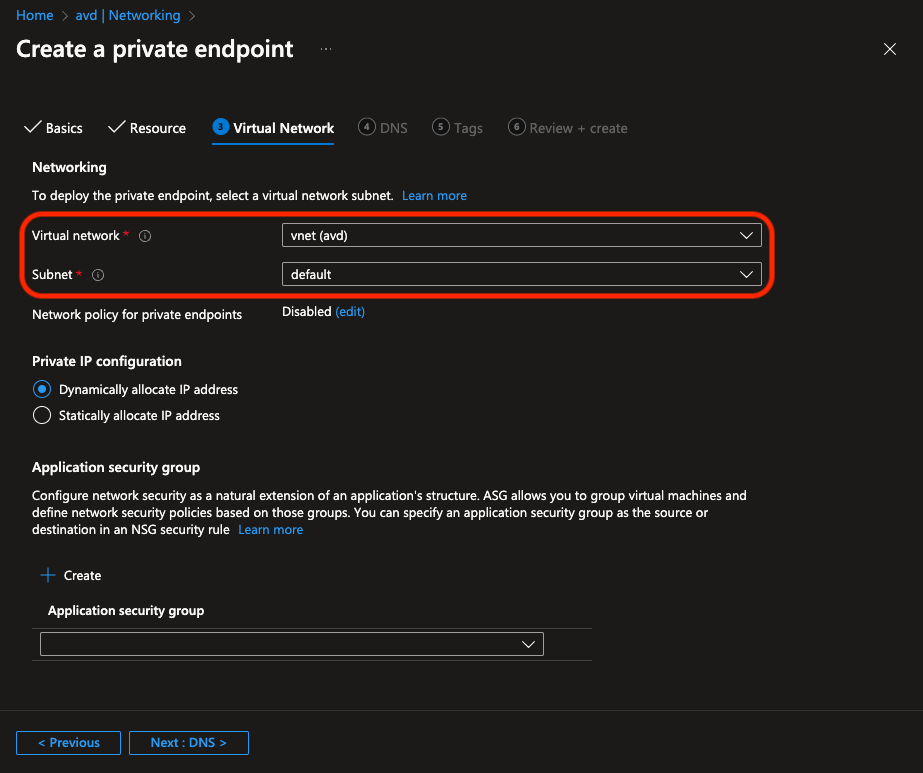

Ezután csak kövessük a jól ismert lépéseket.

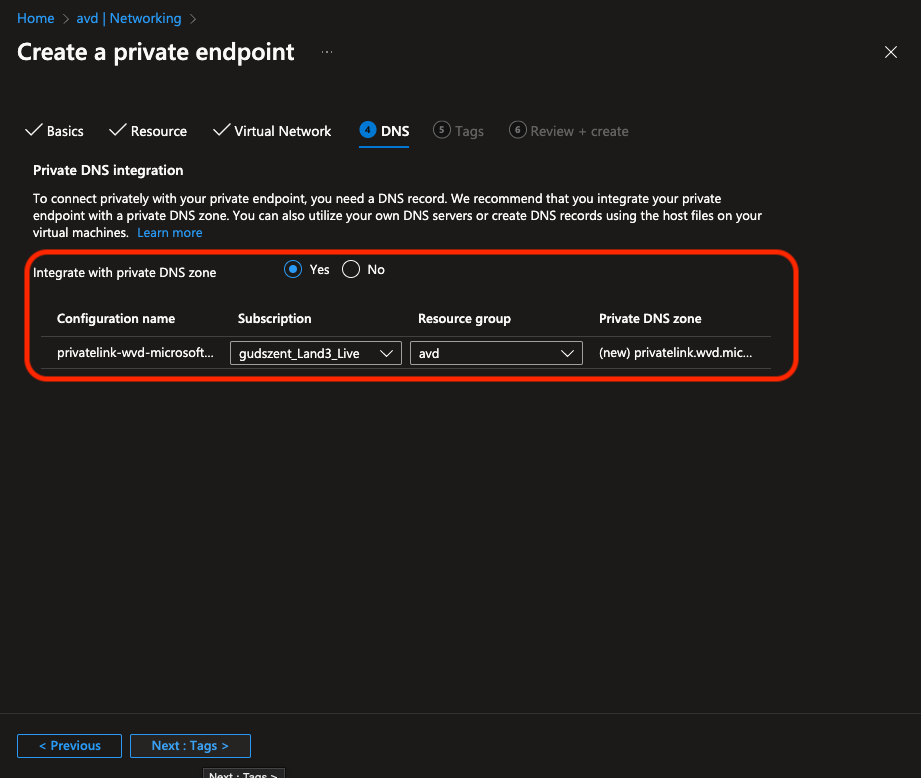

A DNS beállítás itt is fontos. A Private Link Service-hez tartozó DNS bejegyzést kell használni. Teszt esetében persze helyben hozzuk létre, de kiépített környezetben természetsen a DNS szolgáltatáshoz kell hozzáadni.

Ha mindent jól csináltunk, akkor a gépről kezdeményezett kommunikáció a Private Link-en keresztül fog menni a “.wvd.microsoft.com” felé. Fontos, hogy a proxy beállításoknál tegyük kivételre a “.wvd.microsoft.com”, különben a proxy-n keresztül próbálkozik a gép.